Giải Tin học 10 – Bài 9. An toàn trên không gian mạng – KNTT

1. Một số nguy cơ trên mạng

Câu 1. Em hãy đưa ra một số tình huống có thể làm lộ mật khẩu tài khoản.

Câu 2. Em có biết một hành vi lừa đảo trên mạng nào không? Nếu có, em hãy kể cách thức lừa đảo.

Hướng dẫn giải:

Câu 1: Một số tình huống có thể làm lộ mật khẩu tài khoản:

– Truy cập vào trang web hoặc đường link độc hại

– Cài đặt một số phần mềm không rõ nguồn gốc, dính virus

– Mật khẩu dễ đoán, liên quan đến thông tin cá nhân

– Đăng nhập vào các máy tính công cộng quên đăng xuất tài khoản

Câu 2: Một số hành vi lừa đảo trên mạng:

– Lấy cắp thông tin tài khoản, mật khẩu của người dùng rồi tạo 1 trang mới nhắn tin với người thân của nạn nhân đi vay tiền nhằm chiếm đoạt tài sản.

– Chuyển nhầm tiền vào tài khoản ngân hàng, đối tượng lừa đảo cố ý “chuyển nhầm” một khoản tiền đến tài khoản ngân hàng. Tiếp đó, yêu cầu người dùng trả lại số tiền kia như một khoản vay cùng với khoản lãi cắt cổ.

– Gửi gửi tin nhắn SMS giả mạo của ngân hàng để lừa khách hàng truy cập vào đường link giả, sau đó yêu cầu cung cấp các thông tin bảo mật như tên, mật khẩu đăng nhập, mã OTP, thông tin thẻ,… khi có được các thông tin này, đối tượng sẽ rút tiền trong tài khoản của nạn nhân.

2. Phần mềm độc hại

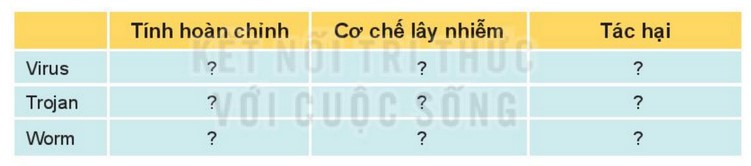

Câu hỏi: Em hãy tổng kết về ba loại phần mềm độc hại theo bảng sau:

Hướng dẫn giải:

| Tính hoàn chỉnh | Cơ chế lây nhiễm | Tác hại | |

| Virus | Là các đoạn mã độc | chạy một phần mềm đã nhiễm virus, đoạn mã độc sẽ được đưa vào bộ nhớ, chờ khi thi hành một phần mềm khác sẽ chèn vào | Làm hỏng các phần mềm khác ở trong máy, xoá dữ liệu hay tê liệt hệ thống |

| Trojan | Phần mềm nội gián | Ẩn dưới vỏ bọc chương trình tiện ích, chờ người dùng tải về | Chiếm quyền kiểm soát và đánh cắp thông tin |

| Worm | Là 1 phần mềm hoàn chỉnh | Lợi dụng lỗ hổng bảo mật của hệ điều hành hoặc dẫn dụ, lừa người dùng chạy để cài đặt | Làm hỏng các phần mềm khác ở trong máy, xoá dữ liệu hay tê liệt hệ thống |

Luyện tập

Câu 1. Em hãy kể ra các nguy cơ mất an toàn khi tham gia các mạng xã hội.

Câu 2. Em hãy kể ra những trường hợp có thể bị nhiễm phần mềm độc hại và biện pháp phòng, chống tương ứng.

Hướng dẫn giải:

Câu 1: Nguy cơ mất an toàn khi tham gia các mạng xã hội: lộ thông tin cá nhân, tài khoản ngân hàng, bị lừa đảo chiếm đoạt tài sản, bị bắt nạt trên mạng,…

Câu 2: Một số trường hợp có thể bị nhiễm phần mềm độc hại và biện pháp phòng, tránh

– Cài đặt các phần mềm không rõ nguồn gốc có chứa virus, cách phòng, chống là tìm và cài đặt các phần mềm rõ nguồn gốc, chính hãng.

– Nhấp chuột vào các đường link không rõ nguồn gốc trên email, tin nhắn,…, cách phòng, chống là xác nhận đúng địa chỉ email uy tín, sao chép link để xem thử link có uy tín không, có chứa tệp .exe không.

Vận dụng

Câu 1. Em hãy tìm hiểu qua Internet các cách thức tấn công từ chối dịch vụ.

Câu 2. Em hãy tìm hiểu trên mạng thông tin về worm, kể một worm với tác hại của nó.

Hướng dẫn giải:

Câu 1: Tấn công từ chối dịch vụ là một loại hình tấn công nhằm ngăn chặn những người dùng hợp lệ được sử dụng một dịch vụ nào đó. Các cuộc tấn công có thể được thực hiện nhằm vào bất kì một thiết bị mạng nào bao gồm là tấn công vào các thiết bị định tuyến, web, thư điện tử và hệ thống DNS,…

Tấn công từ chối dịch vụ có thể được thực hiện theo một số cách nhất định. Có năm kiểu tấn công cơ bản sau đây:

– Nhằm tiêu tốn tài nguyên tính toán như băng thông, dung lượng đĩa cứng hoặc thời gian xử lý

– Phá vỡ các thông tin cấu hình như thông tin định tuyến

– Phá vỡ các trạng thái thông tin như việc tự động reset lại các phiên TCP.

– Phá vỡ các thành phần vật lý của mạng máy tính

– Làm tắc nghẽn thông tin liên lạc có chủ đích giữa các người dùng và nạn nhân dẫn đến việc liên lạc giữa hai bên không được thông suốt.

Câu 2: Worm máy tính là một loại chương trình phần mềm độc hại có chức năng chính là lây nhiễm sang các máy tính khác trong khi vẫn hoạt động trên những hệ thống bị nhiễm.

– Chúng tiêu tốn tài nguyên hệ thống, làm chậm hoặc tạm dừng các tác vụ khác.

– Worm IM lan truyền thông qua các dịch vụ nhắn tin tức thời và khai thác quyền truy cập vào danh sách liên hệ trên máy tính nạn nhân.

Xem thêm Bài 10. Thực hành khai thác tài nguyên trên Internet